Ya que estoy descansado después del viaje de regreso de Guanajuato (otra vez, sin incidentes dignos de mención), y ahora lejos del lugar donde ocurrieron los eventos que en un momento relataré, me animo a contar la chocoaventura de las llaves.

Como ya conté, resulta que el Cimatel por acogedor que sea no tenía Internet; lo cual no es tan grave, pero ciertamente es incómodo. Así que estaba con mi laptop prendida trabajando en mi presentación, cuando se me ocurrió ver si había alguna red inalámbrica de la cual pudiera colgarme.

Para variar con este tipo de cosas, sólo había un par de redes inalámbricas, todas con la llave de seguridad WEP activada. Pero había una particularmente fuerte (considerando la distancia a la que debía estar de nuestro cuarto), y recordando que había leído que hay varios programas para romper las llaves WEP, decidí probar suerte.

Así que tarareando (de nuevo) el tema de Mission: Impossible en mi cabeza, instalé aircrack-ng junto con otros programas del estilo… que por cierto, tuve que ir a un café interné para poder bajar el código fuente de los programas.

Sólo que no funcionó el domingo que llegamos. Ni el lunes. Ni el martes.

La seguridad que ofrece WEP es más bien débil (por no decir nula), y capturando un suficiente número de IVs (Initialiation Vectors), romper las llaves es sólo cuestión de segundos en una computadora moderna; incluso laptop como la mía. Así que todos los días nada más regresábamos al hotel yo ponía a mi laptop a capturar paquetes, y la dejaba toda la noche haciéndolo.

Para el miércoles en la mañana, llevaba unos 17,000 paquetes. Pero ese día se dio la tarde de descanso, así que regresamos al hotel como a la 1:30, y puse a capturar paquetes a mi laptop de nuevo. Para mi sorpresa, capturó 50,000 en más o menos quince minutos.

El problema era bastante obvio; de día la gente de hecho usa su red inalámbrica. En la noche no había más tráfico que el que yo generaba artificialmente.

Así que el miércoles al regresar de comer, mi laptop escupió el siguiente mensaje después de tardar dos segundos en romper la llave (con cerca de 1,000,000 de IVs):

KEY FOUND! [ 1X:7X:4X:9X:6X ]

(Oculto la mitad de la llave con “X” para no hacer el balconeo tan obvio).

No me queda claro el estado legal de lo que hice; y como no utilicé la red para nada ilegal (sólo leer mi correo y navegar básicamente), no siento que haya hecho nada moralmente reprensible. Inmoral es la seguridad que llevan los Access Points de Prodigy, y que usen llaves de 40 bits (que no importa; para romper una de 40 bits se requieren alrededor de 250,000 IVs, y una de 104 bits requiere cerca de 800,000). Me alegro que mi Access Point además tenga filtrado de direcciones MAC. Que tampoco sirve de mucho, pero bueno.

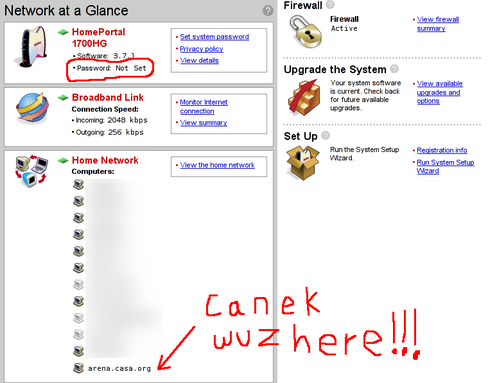

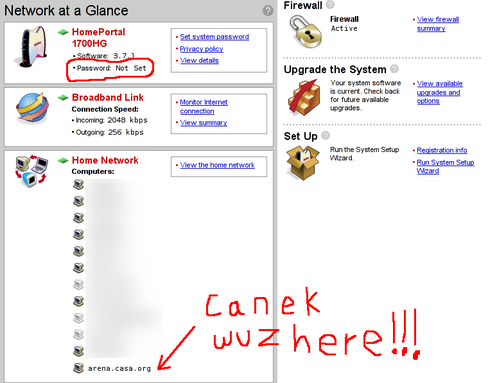

Además, la página de administración del Access Point estaba completamente desprotegida. Ni siquiera una triste clave de acceso tenía:

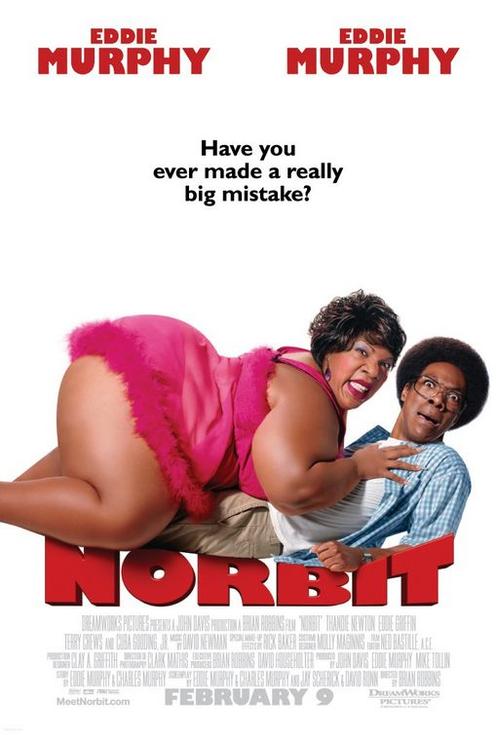

WEP Cracked

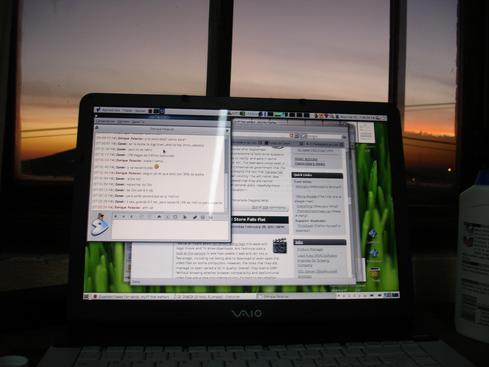

Y por supuesto tuvo sus múltiples desventajas. Por ejemplo, tenía que estar casi colgado de la ventana del cuarto del hotel si quería que la conexión fuera estable. Aquí una foto de la red pirata en acción:

La red inalámbrica pirata

Que por cierto, ya están las fotos que tomé en el coloquio; tomé fotos casi exclusivamente de las pláticas.

Yo exponiendo

Imprimir entrada

Imprimir entrada

Imprimir entrada

Imprimir entrada