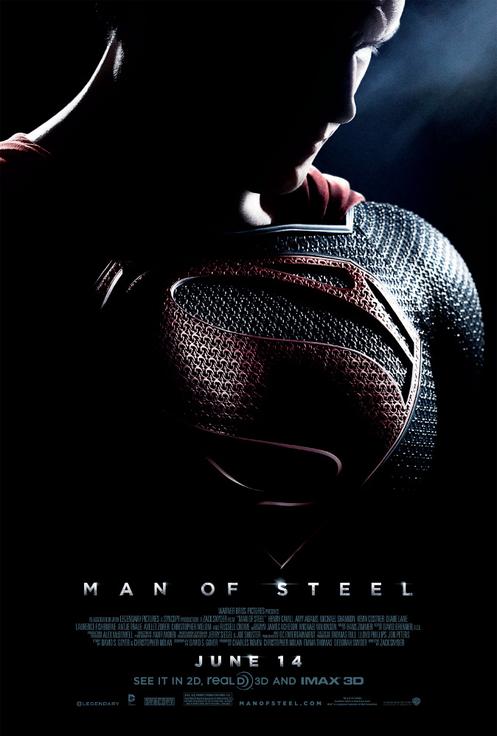

El sábado fui a ver Man of Steel con Mina, Juan y Érika. Se aplican las de siempre.

Man of Steel

Superman es mi superhéroe favorito. Spider-Man y Batman andan cerca, pero sin duda alguna Superman es mi favorito; tendrá mucho que ver (me parece) que el Superman que a mí me tocó leer fue el reimaginado por John Byrne en 1985 con (casualmente) The Man of Steel.

El Superman que siguió después de la Crisis en las Tierras Infinitas, que es el que Doomsday mató, el que se casó con Lois Lane, y el que fue capaz de matar a Zod y sus seguidores, a un alto costo para su psique, siempre me pareció de los mejores personajes en cómics que ha habido. Cuando escuché a inicios de este siglo que su origen sería cambiado al de Birthright, la verdad la idea no me gustó tanto.

Esta nueva película de Superman es excelente; mis únicas críticas son que la última media hora de Superman dándose de madrazos en el aire con Zod, mientras destruyen Metrópolis, se vuelve ligeramente repetitiva para dos súper seres que al parecer no se dan cuenda de que son invulnerables. Eso, y que al parecer medio Smallville y Lois Lane saben que Superman es Clark Kent, pero el FBI y el ejército gringo son incapaces de averiguarlo.

Y entiendo que siempre fue muy insultante que supuestamente Lois Lane fuera la mejor reportera del mundo, y fuera incapaz de descubrir que Clark Kent era Superman; sin embargo, siempre ha sido parte de los mitos del Hombre de Acero el que su interés romántico esté indecisa acerca de si quiere al kriptoniano o a su compañero de trabajo, sin saber que son la misma persona.

Como sea, repito: esta nueva película de Superman es excelente… y sin embargo no salí de verla del todo satisfecho.

Me tomó varios días entender por qué; es realmente muy simple. Sencillamente me gustó más la nueva película de Star Trek; me hizo reír más, me pareció mejor la acción, más inteligente el diálogo, y simplemente la encontré más satisfactoria.

Esto no es necesariamente una crítica negativa de Man of Stell; Star Trek Into Darkness es extraordinaria: cualquier película tendría problemas en competir con ella. Y sin embargo, yo quería que Superman le ganara en satisfacerme como forma de entretenimiento. Porque Superman es mi superhéroe favorito.

Y entiendo perfectamente que hacer una buena película de Superman es endiabladamente difícil: nada más vean el adefesio que salió hace siete años.

Man of Steel trata de hacer un Superman moderno; y en particular en el cine esto es más difícil aún porque significa tirar a la basura al Superman de Christopher Reeves. Christopher Reeves era perfecto para interpretar al Superman de 1940-1985 (el de 1938-1939 es otra historia; en uno de los primeros cómics de Superman, un ladrón le dispara, y Superman lo agarra y con supervelocidad lo mueve para que sea asesinado por su propia bala).

No sé si Henry Cavill sea perfecto para interpretar a este nuevo Superman, pero es ciertamente muy bueno; y para mí en particular gana puntos por no ser gringo. Por primera vez vemos a un Superman de verdad inseguro y asustado, no fingiéndolo ser para ocultar su identidad secreta. Por primera vez vemos un mundo aterrado ante la idea de un ser que los podría fácilmente destruir si así quisiera, y del cual el kriptoniano tiene que ganarse su confianza. Por primera vez vemos un Jor-El que de hecho es un hombre de acción, no sólo un científico que fríamente salva a su hijo de la destrucción de su planeta.

Y Zod es increíble: ahora sí es un genocida aterrador. Y Faora; de hecho me gustaron más sus escenas de acción que las de Superman.

Esperaba más de esta película, pero la verdad era medio imposible que mis expectativas se cumplieran. De cualquier forma sigue siendo muy buena, y la recomiendo ampliamente, aunque probablemente sea innecesario porque todo mundo la va a ir a ver.

DC (y específicamente Warner Bros.) ha cometido una cantida imposible de estupideces con sus películas de superhéroes (con la excepción de Batman): Green Lantern hace dos años fue sencillamente decepcionante; más aún considerando el espectacular elenco que tenía. Esta nueva película de Superman aún no está a la altura de lo mejor que ha hecho Marvel; pero ya se va acercando.

Vamos a esperar que la segunda parte se acerqué más a lo que yo hubiera esperado. Y vamos a ver si consiguen hacer una buena película de la Mujer Maravilla.

Imprimir entrada

Imprimir entrada

Imprimir entrada

Imprimir entrada